请放心,回到2017年5月。联邦调查局局长詹姆斯·科米被解雇了,恐怖分子在曼彻斯特举行了Arianna Grande演唱会,全世界也成为WannaCry勒索软件攻击的受害者。

WannaCry感染了23万以上遍布150个国家/地区的计算机。这使英国的医疗服务陷入瘫痪,西班牙的手机网络崩溃,并导致德国铁路的长期延误。简而言之,这是全世界有史以来最严重的网络攻击之一。

现在,三个月后,您可能会认为导致攻击扩散的漏洞已经修复。您错了,而且您可能仍然会很脆弱。

导致WannaCry的原因是什么?

WannaCry无需太过专业,就可以使用EternalBlue进行传播。这是由国家安全局(NSA)开发的Windows Server Message Block(SMB)协议的利用。

Microsoft的回应是向数百万台较旧的计算机推出了补丁程序,其中包括对Windows XP等“官方不支持的"操作系统的补丁。从理论上讲,这些更新消除了EternalBlue SMB漏洞。

可悲的是,似乎补丁无法正常工作。在7月下旬的年度DEF CON会议上,安全研究人员发现了另一个缺陷。他们声称该漏洞已经存在20年了。

称为 SMBLoris ,这是一种远程拒绝服务攻击。使用不超过20行代码,它可能使计算机或服务器崩溃。

微软对此有何反应?该公司表示,不会对此问题进行修补。它认为SMB应该被防火墙自动阻止。

从技术上讲,Microsoft是正确的。

如何保护自己

SMBLoris影响所有形式的SMB。这意味着从系统中删除SMBv1不再足够。相反,您需要阻止端口445和139上的所有传入连接。

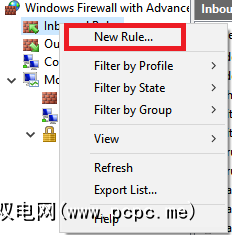

您可以阻止路由器上的端口,但是有一种更简单的方法:使用 Windows防火墙工具。转到控制面板> Windows防火墙>高级设置,,右键单击 Inbound Rules ,然后选择 New Rule 。

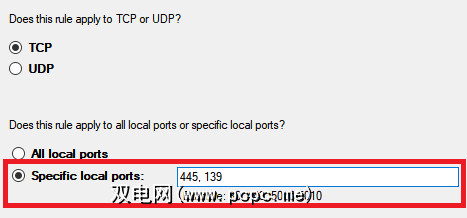

在下一个屏幕上,选择端口,然后选择下一步。现在,您需要选择特定本地端口。 在框中输入 445、139 。再次,单击下一步。

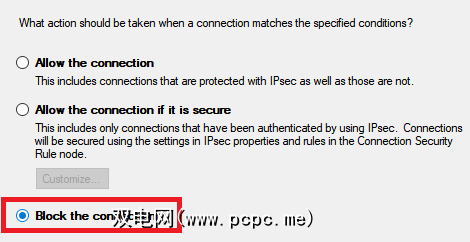

最后,选择阻止连接,为您的新规则命名,然后点击完成 >。

您是WannaCry的受害者吗?您将禁用SMBv1吗?在下面的评论中让我们知道。