物联网拥有巨大的希望。我们与之交互的每个设备都以某种功能联网,从而为所有人带来了廉价的智能家居技术。这只是可能性之一。好吧,不幸的是,就像一个完整的网络世界听起来令人兴奋的那样,物联网始终不安全且令人担忧。

一组普林斯顿大学的安全研究人员认为,物联网很简单十分不安全,甚至加密的网络流量也很难识别。

他们的主张是否有用,还是它是另一个“标准" IoT命中之物?让我们看一下。

内置

问题是单个设备具有各自的安全配置文件。某些安全设置已纳入设备中。这意味着最终用户无法更改安全设置。

与数千种匹配产品相同的设置。

您可以看到大量的安全性问题是。

再加上一般的误解(或者纯粹是无知?),就很难将IoT设备用于邪恶活动,这是一个现实的全球性问题。

例如,一名安全研究人员在与Brian Krebs交谈时转达说,他们目睹了用作SOCKS代理的不安全的互联网路由器,并公开刊登广告。他们推测将基于Internet的网络摄像头和其他IoT设备用于相同目的以及许多其他目的很容易。

而且是正确的。

2016年底看到了大规模 DDoS攻击。 “大块头,"你说?是: 650 Gbps (大约81 GB / s)。 Imperva的安全研究人员通过有效负载分析发现了该攻击,并指出,大部分电源来自受损的IoT设备。负载中的字符串后被称为“ Leet",它是第一个与Mirai对抗的IoT僵尸网络(Mirai是针对著名安全研究人员和记者Brian Krebs的巨大僵尸网络)。

IoT Sniffing

普林斯顿大学的研究论文《智能之家绝不是城堡》 [PDF],探讨了“被动网络观察者(例如互联网服务提供商)可以分析IoT网络流量以推断敏感信息"的想法。研究人员Noah Apthorpe,Dillon Reisman和Nick Feamster研究了“ Sense睡眠监视器,Nest Cam室内安全摄像头,WeMo开关和Amazon Echo"。

他们的结论是?

普林斯顿大学论文假设攻击者直接从ISP嗅探(拦截)数据包(数据)。他们的分析直接来自数据包元数据:IP数据包头,TCP数据包头和发送/接收速率。不管截取点是什么,如果您可以访问过渡中的数据包,都可以尝试解释数据。

研究人员使用三步策略来识别连接到其临时网络的IoT设备:

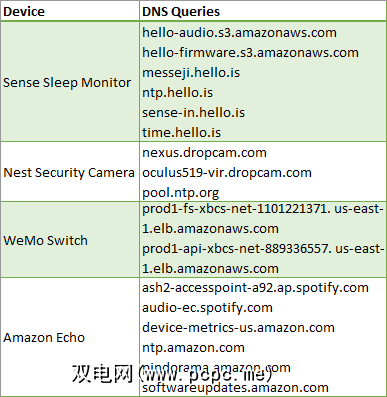

此策略表明,即使设备进行通信,具有多种服务的潜在攻击者“通常只需要标识一个编码设备状态的流。"例如,下表说明了与每个流相关联的DNS查询,它们映射到特定设备。

研究结果取决于一些假设,某些设备特定。 Sense睡眠监视器的数据假设用户“仅在睡眠前立即停止使用其设备,家里的每个人都在同一时间睡眠并且不共享其设备,并且用户不会让其他设备运行以执行网络。

加密和结论

BII估计,到2020年,将有240亿个IoT设备在线。开放Web应用程序安全项目(OWASP)的IoT顶级漏洞列表如下:

OWASP在2014年发布了该列表-至今未见由于易爆性武器保持不变,因此进行了更新。而且,正如普林斯顿大学的研究人员所报告的那样,令人惊讶的是,被动网络观察者能够如此轻松地推断出加密的智能家居流量。

重要的一步是在设备类型之间进行区分。某些IoT设备本质上对隐私更加敏感,例如集成医疗设备与Amazon Echo。该分析仅使用加密流量的发送/接收速率来识别用户行为-无需进行深度数据包检查。尽管附加的集成安全功能可能会对IoT设备的性能产生负面影响,但制造商有责任为最终用户提供一些类似的安全性。

IoT设备越来越普及。隐私关系问题的答案并不容易得到,像这样的研究完美地说明了这些担忧。

您是否欢迎智能家居和物联网设备进入生活?您是否对看过这项研究的隐私感到担心?您认为制造商应在每台设备上安装哪种安全保护措施?在下面让我们知道您的想法!