互联网上的隐私是一个不断发展的战场。并且有充分的理由。有关政府间谍程序,几乎每天的数据泄露以及不透明的公司的披露都是 de rigueur 。锡纸帽子比比皆是;

当爱德华·斯诺登(Edward Snowden)透露PRISM(NSA)和Tempora(GCHQ)全球监视计划时,震惊被冷漠。那些怀疑这种监视水平的人发现了自己的怀疑。但是街上普通的男人还是女人?许多人甚至都没有停下来思考。这种侵犯隐私的行为使许多人感到非常紧张。他们不仅是罪犯,持不同政见者和恐怖分子。这种监视级别直接影响每个人。

有许多工具致力于保护您和我这样的普通公民的隐私。这是我们最强大的工具之一处置是 Tor。

Tor提供了真正的匿名和不可追踪的浏览和消息传递。此外,Tor可以访问其自己的Onion网站和所谓的“深层网站"(Deep Web),该网络由无法追踪的隐藏网站组成,提供从硬毒品到受检材料的所有内容,而且似乎介于两者之间。

概括地说,Tor是一款功能强大,易于使用的软件,可让您保持在线生活的私密性。该指南将提供安装,配置和使用Tor的分步指南。

Tor是由DARPA和美国海军研究实验室的高保证计算机系统中心签订的合同,最初由个人创建的。确实,Tor的大部分资金都是以一种或另一种形式来自美国政府的。

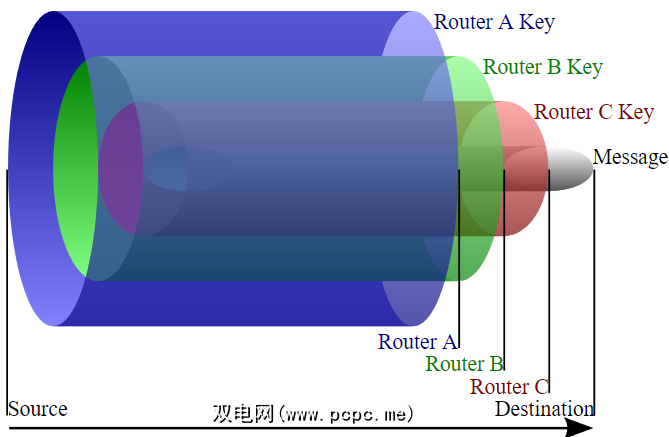

Tor是缩写。它代表洋葱路由器。

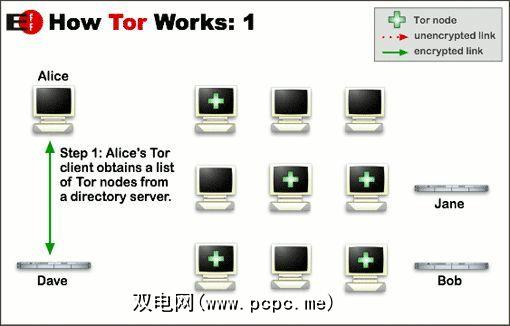

Tor的主要优势之一是可访问性。无需了解使用和受益的技术。但是,在本部分中,我将解释它的工作原理,因为它实际上很有趣。如果您对技术细节不感兴趣,请随时跳至安装TOR浏览器捆绑包的下一部分。

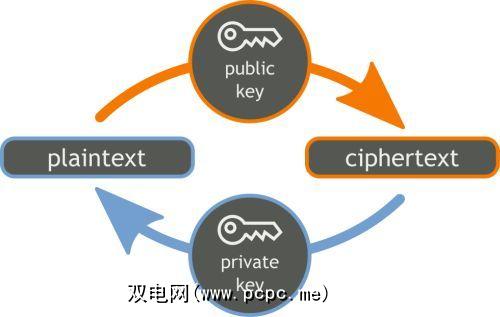

大多数现代加密工具都使用非对称加密。非对称加密允许您使用两个不同的“密钥"来编码和解码信息。这是一个聪明的地方:编码和解码键是链接在一起的,因此它们只能相互配合使用。但是,没有一种方法可以有效地发现一个给定的密钥。

因此,您可以分发编码密钥(通常称为“公共"密钥),同时保留匹配的解码密钥(“私钥"的秘密。反过来,这意味着任何想与您秘密通信的人都可以使用您的公钥来编码消息。消息到达时,您可以使用私钥对其进行解码。

使用Tor进行的任何通信都使用HTTPS。实际上,这意味着您和与之通信的个人/站点/服务最初会交换您的公钥;这使你们两个都可以安全地与对方通话(即使是在窃听线上)。第三方监听将看到公钥交换。但是之后的所有内容将变成无法解码的乱码,无法解码。

听起来不错,对吗? Tor使用上面讨论的洋葱路由协议使这一点更加深入。

即使两个人都用您不懂的语言交谈,您仍然可以通过观察谁与谁交谈来推断出很多东西。这就是洋葱布线的地方。听起来就像是洋葱布线:像洋葱一样穿过许多层。此过程使消息的内容以及消息的去向和去向变得模糊。

要了解Tor如何使您的身份保持私密性,有必要了解一些基本原理。

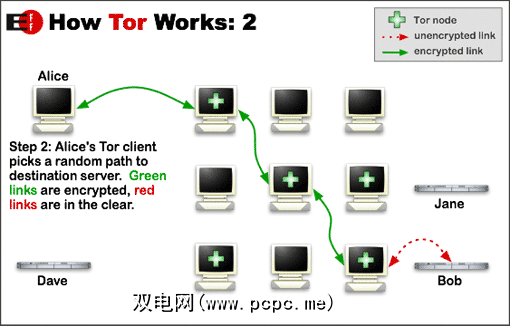

考虑到这些因素,下面是一个抽象示例,说明如何在Tor上实际发送私有和加密消息。

当某人返回您的消息时,它遵循相同的过程,尽管通过不同的路线。多层加密使解密截获(嗅探到的)数据包变得极为困难。数据在库中的库中的库中传输,依此类推。

安装Tor浏览器很容易。它适用于Windows,Mac和Linux,但我们将介绍Windows的整个过程。首先,前往https://www.torproject.org/。 “ http"后面的“ s"很重要,因为(除其他事项外)这意味着您的计算机正在验证您所访问的网站是否是声称的网站。然后,单击大的 Download Tor 按钮,然后在网站加载新页面时,单击大的Download Tor浏览器按钮。 (Tor不是唯一专注于隐私的浏览器,它的功能要远远超过其他浏览器。)

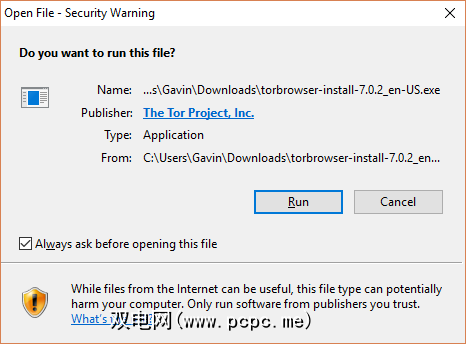

下载将开始。完成后,转到您的下载文件夹,然后运行安装程序。如果出现安全警告,请选择运行。

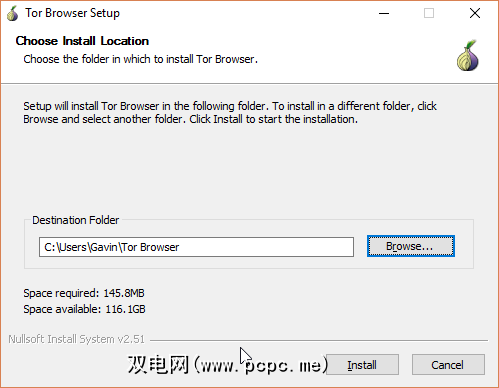

选择所需的语言,然后选择要安装Tor浏览器的目录。选择安装。 现在,浏览器将解压缩并安装。完成后,您将有两个选择:运行Tor浏览器和添加开始菜单和桌面快捷方式。确保都选中了这两个选项,然后选择完成。

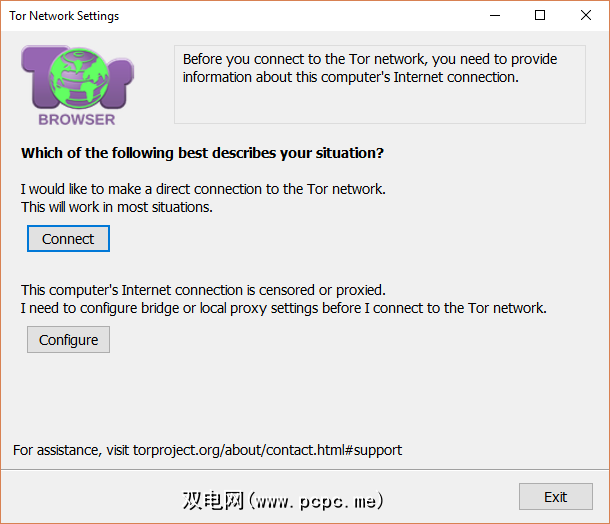

When you open Tor browser for the first time, you’ll need to select your network settings. In this instance, select Connect. (We’ll explore the Configure button in a moment.) You’ll spot a small loading bar. You’ll arrive upon the Welcome to Tor Browser page when it completes.

如果客户端需要更新,请先进行更新。这个非常重要。如果没有,请直接转到本教程的下一部分。

您将立即注意到的一件事是Tor浏览器与Mozilla Firefox相似。 Tor浏览器基于Firefox,但是具有TorLauncher,TorProxy和TorButton,以及NoScript和HTTPS Everywhere Firefox扩展。

在大多数情况下,它是一个完全正常的浏览器。就是说,您必须稍微调整浏览方式,您可能会发现某些最常用的功能“已损坏"。(这是由于跟踪器和脚本的限制)。 Tor可以立即保护您的隐私。

Tor在隐私方面做了很多工作。但是,如果您希望它完全有效,就必须调整使用互联网的方式。

一个好的开始是意识到Tor的局限性。 Tor浏览器。

此外,Tor不会连接到Google,默认情况下。 Google会广泛记录使用它进行的所有搜索,并跟踪您在浏览器中的互联网活动。有一些反对Google跟踪的论据,当然也有反对的论据。无论如何,Tor欢迎页面在默认情况下都使用匿名的Internet搜索工具DuckDuckGo。 DDG搜索结果是“超过400个来源"的汇总。有些用户不喜欢DDG搜索结果,而是改用StartPage(StartPage充当提供实际Google搜索结果的匿名代理)。

这些隐私保护措施的副作用之一是,某些站点将无法正常工作,而另一些站点将需要其他登录验证。著名的网站包括YouTube,一些航空公司网站(它们爱追踪您!),在线银行门户等等。此外,由于Tor完全避免了安全和隐私的噩梦,因此任何依赖Flash的站点都将停止运行。 (随着越来越多的站点切换到更加安全的HTML5,这个问题正在逐渐缓解。)

最后,有许多文档类型可以包含绕过Tor的资源。这些文件(例如.exe,PDF或.doc)可能无害地透露您的浏览活动。与大多数现代浏览器一样,Tor将在您下载潜在的安全风险时提供警告。在这种情况下,请注意。

如上一节所述,Tor开箱即用地保护您的隐私。您无需摆弄安全设置,也无需下载其他扩展程序即可开始匿名浏览互联网。 Tor曾经允许所有用户在访问安全性和隐私设置方面拥有更大的自主权。不幸的是,这意味着很多好奇(和善意)的人实际上向互联网敞开大门,打败了Tor的目的。现在只有一个安全设置滑块,使操作变得非常简单。

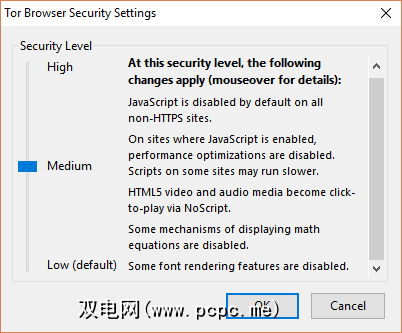

要更改安全级别,请选择地址栏旁边的洋葱图标。它将打开一个下拉菜单;选择安全设置。然后,您可以选择“低",“中"或“高"安全性。

低安全性(默认设置)启用所有浏览器功能,同时仍在路由和加密流量。

中等安全性会在非HTTPS网站上禁用JavaScript,将所有HTML5媒体转换为点击播放(而非自动播放),并禁用其他一些脚本。

< strong> High 安全性会在所有站点上禁用JavaScript,将所有HTML5媒体转换为点击播放,并禁用大量脚本。因此,某些字体渲染功能以及图像和图标将失效。

您所需的安全级别当然是主观的。如果您只是想加密浏览流量,而又不想在Internet上识别数据,请选择 Medium 。它在全面的Internet体验和匿名性之间找到了一个很好的平衡。<

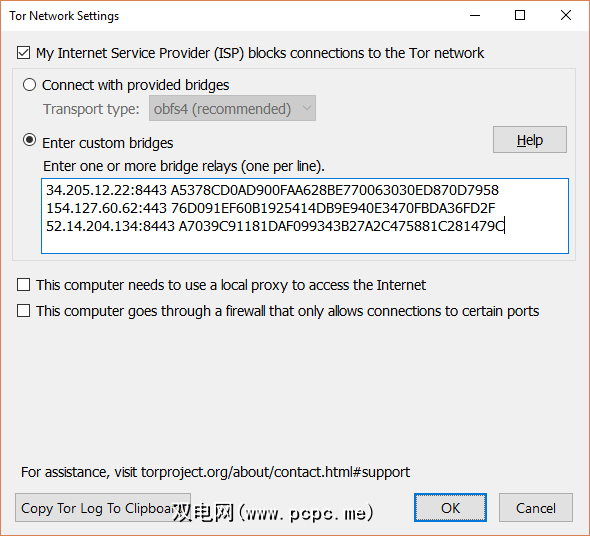

当然,Tor的主要好处之一就是使您的Internet浏览不受政府(或其他方面)的压迫。不幸的是,检查人员已经找到了阻止Tor的方法。在这种情况下,受限用户可以使用桥。桥接器会在主目录中未列出的Tor网络上创建一个模糊的中继。希望即使您的ISP正在监视所有已知的TOR中继,它们也不能阻止所有混淆的网桥,从而为需要的网桥提供了额外的连接选项。

要使用网桥,请选择洋葱图标,然后选择 Tor网络设置。 然后检查我的Internet服务提供商阻止了与Tor网络的连接。 将出现一个新面板。现在,您有两个选择:

默认情况下,Tor将使用Tor网络在客户端模式下运行,但不会对其运行做出积极贡献。这意味着您的隐私得到维护,但是其他用户不能将您用作节点。对于许多人来说,西装就好了。但是,如果您拥有舒适的Internet连接,则可以考虑为Tor网络贡献少量带宽。这将有助于保持网络的正常运行。

成为Tor继电器要比以往困难得多。以前(现在我正在说几次Tor浏览器的迭代),有一个简单的切换按钮可以在客户端和中继模式之间切换。但是,我们将向您展示如何手动进行。首先,使用最新的Linux发行版效果最好。我将使用32位Ubuntu 17.04。

首先使用以下命令安装适用于Linux的最新版本的Tor浏览器:

sudo apt install tor

一旦安装,请使用文本编辑器打开Tor配置文件。我正在使用Vim。

sudo vim /etc/tor/torrc

Torrc 是Tor配置文件。配置文件使用“#"注释掉潜在的命令。删除“#"可切换命令。我们需要启用以下命令:

设置数据速率后,请使用“ :x "命令保存配置。我已经制作了一个简短的视频详细介绍了该过程,以澄清问题。

您可以在globe.rndm.de上查看全局Tor中继统计信息,包括前10个中继。

那些更有野心的人可以选择运行Tor出口节点。出口节点是Tor网络与计算机之间的最后一跳—每次使用Tor时,您都使用一个。出口节点对于Tor网络的运行绝对至关重要,但是不幸的是,运行出口节点存在一定风险。

某些管辖区将试图让出口节点运营商负责其节点的数据传输。不幸的是,这可能包括盗版,非法黑市交易等非法活动。我不建议您运行出口节点,除非您为这样做的严重后果做好了充分的准备。如果确实要运行Tor出口节点,请在继续操作之前阅读以下文档:

运行出口连接并不是一件可怕的考验。但这确实需要采取额外的预防措施。

我们在本文中已多次提及Deep Web,您也可能在新闻中也听说过。它并没有像某些出版物那样使您信服。就是说,某些预防措施是必要的,其中一部分是了解如何查找和使用Tor隐藏服务。

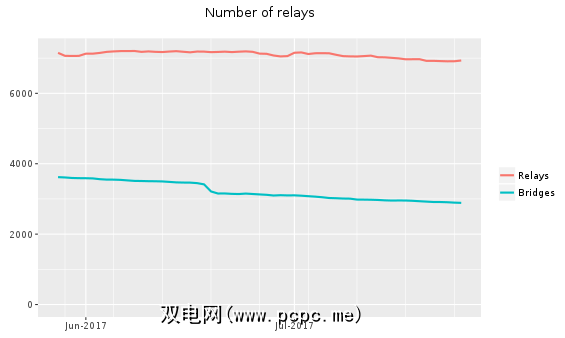

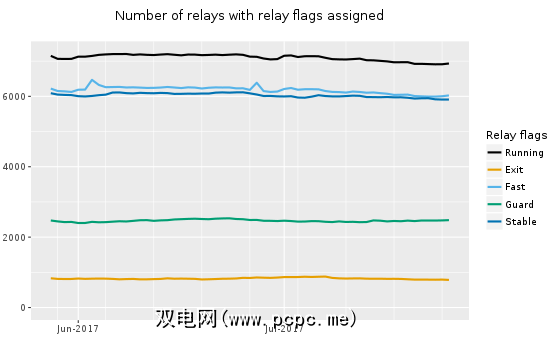

要了解隐藏服务为何如此重要,我们应该谈论Tor的主要弱点之一:退出节点。在撰写本文时,活动继电器不到7,000个。

在这7,000个继电器中,不到1,000个是出口节点。

此外,Tor用户超过200万,通过这些出口节点发送流量。流量回到了“外部"互联网。而且,尽管HTTPS Everywhere会对您的数据进行加密,但一旦它离开Tor网络,它就会被拦截。如果单个来源可以收集有关通过网络的流量的足够信息,则可以通过完成对个人行为以及Tor出口节点行为的时序分析来推断识别信息。

顶级(有时称为“ clearnet"或“表面网络")互联网使隐藏特定网站服务器的物理位置和所有权非常困难。 Tor不会改变这一点。安全地 viewer 是匿名的,但提供者不是。这就是Tor隐藏服务介入的地方。

隐藏服务就像Tor网络中的中继一样工作,但是允许引入私有的匿名服务器。当您访问隐藏服务时,您和服务器都是Tor网络上的匿名节点。你们之间的流量永远不会离开Tor网络,因此永远不会被窥视。此外,了解隐藏服务的物理位置同样困难(尽管并非不可能)。服务器匿名性使得传票,阻止甚至删除服务变得极为困难。这就是存在一些可疑且臭名昭著的Tor隐藏服务的原因。

Deep Web庞大。但是大多数都没有用。或者,对您和我来说毫无用处的东西可以深入研究Deep Web。围绕Deep Web术语有点困惑。

这些术语是越来越多地在正确的上下文中使用,但是主要出版物有时仍会交替使用深网,暗网和暗网。

不应该说,由于Tor的性质以及所提供的保护对于隐藏的服务,一些极其不道德的个人和团体潜伏在那里。容易碰到很多事情:毒品贩子,恋童癖者,恐怖分子,持不同政见者,顽固的法西斯主义者(和反法派)……清单基本上是无止境的。

以防万一:作者和PCPC.me不认可读者进行的任何形式的非法活动。这是对匿名和隐私的教育。

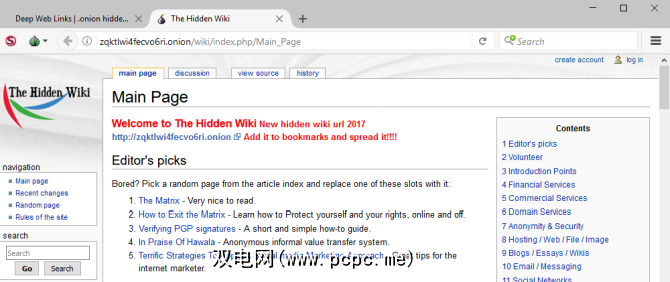

Tor隐藏的服务地址使用以下格式: https:// [16个字符的哈希] .onion 。例如,这是指向隐藏的Wiki的最新链接(未经审查!):

http://zqktlwi4fecvo6ri.onion/wiki/index.php/Main_Page

请注意,此服务未使用HTTPS。从技术上讲,这无关紧要,因为“隐藏的Wiki"是其他.onion链接的存储库。您将不会输入或留下任何个人识别信息。

The .onion suffix is a special top-level domain that signifies an anonymous hidden service. The 16-character hash address is automatically generated, based upon a public key created when the service is configured. It can become more than a little tricky keeping track of .onion addresses, so we suggest bookmarking your favorites.

隐藏的Wiki 是您开始Tor体验的便捷之地。多年来,该服务经历了各种各样的变化,这不仅是因为它曾一度遭到入侵并将用户重定向到恶意站点。上面提供的链接是安全的。但是,鉴于服务的性质,这可能会改变。无论如何,隐藏的Wiki归档和集中流行的.onion链接。删除一些非常恐怖的东西(例如非法的儿童图片)在某种程度上是适度的,但是您可以迅速找到一些非常黑暗的东西。

因此,请阅读您要单击的内容的描述。

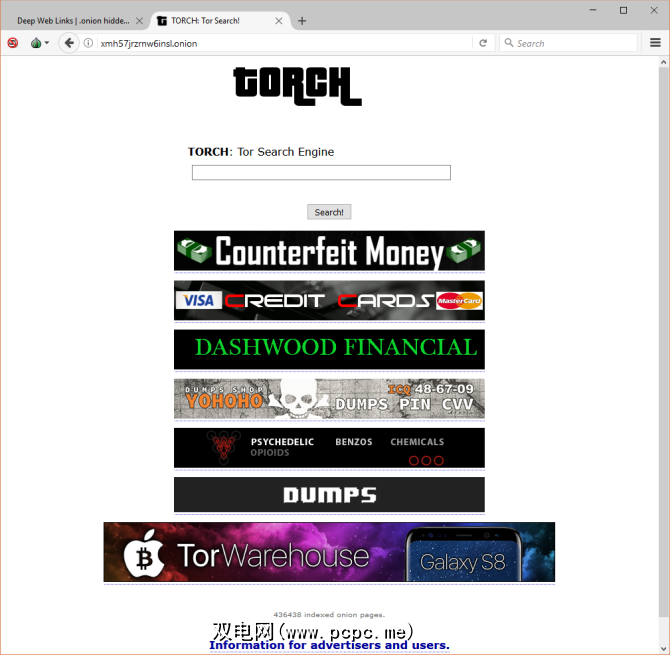

另一个非常有用的网站是Torch。 Torch声称是最大的隐藏服务搜索引擎,拥有超过一百万的索引结果。

Tor允许您匿名浏览Internet。对于世界各地的用户而言,此功能极其强大。但是,除了立即提高隐私和匿名性外,Tor还提供一些非常酷的服务。您可以直接使用以下三种服务。

在监视和记录全球大多数互联网活动的同时,越来越多的人开始使用加密消息传递服务。现在,使用Tor聊天并不像以前那么关键。

具有端到端加密功能的移动应用程序的出现,例如WhatsApp,Telegram,Silent和Signal,已经看到了更多“普通"用户利用了额外的隐私(有时甚至没有意识到!)。

Bitmessage 是使用公钥加密的匿名P2P消息服务。此外,它们在发送过程中将加密的消息聚集在一起,然后再重新分配给最终用户(与比特币翻滚不同)。这使得解密单个消息的源和目的地变得极为困难。他们提供了有关为Tor下载,安装和配置Bitmessage的详细教程。

最有用的隐藏服务之一是完全匿名的电子邮件。实际上只有少数提供商值得使用,因为它们的服务是一致的并且可以正常运行。

其中一个选项是Protonmail,它可以运行Tor登录门户并提供强大的端到端加密。但是,它们的服务器在瑞士。尽管瑞士为个人提供了世界上最强大的隐私保护,但他们并没有被赦免。此外,Protonmail需要JavaScript。

还有Secmail.pro。 Secmail是另一个使用SquirrelMail的隐藏电子邮件服务。该服务还相对较年轻(在撰写本文时大约七个月大),因此仍然遇到一些麻烦的问题。

— Wolf Security Group(@WolfSecGroup)2017年7月5日

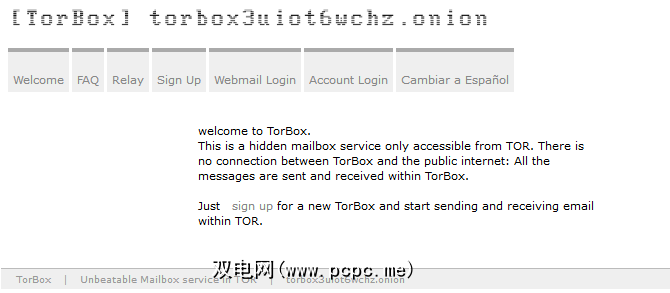

最后是TorBox。 TorBox仅可通过Tor使用,并且只能将消息发送给TorBox服务内的其他用户。从这个意义上讲,它使所有TorBox邮件和用户都极为安全。

比特币和加密货币近年来蓬勃发展。这在很大程度上是由于他们的匿名性。因此,有无数的Tor服务可以复制,扩展和嵌入您的比特币钱包。 绝大多数是骗局。但是,其中有一些有用的服务。例如,比特币在很大程度上被吹捧为完全匿名。但是实际上,由于区块链记录的缘故,完全有可能追踪涉及单个交易的用户。

如果您想要真正的匿名比特币(和其他加密货币),则需要翻身。翻滚等于洗钱的加密货币。它的工作原理大致如此:您将比特币放入与其他用户共享的“ pot"中。不倒翁会为用户分配相同数量的比特币,但会从不同的初始用户那里分配或分解比特币。

本质上,每个人都交换硬币,每个人都是赢家。

许多比特币用户都在切换到TumbleBit,这是一种新的开放式平台,源不倒翁。 TumbleBit将在2017年引入对Tor的全面支持,并且已经集成了Hidden Wallet。这使我很好地进入了……

隐藏钱包。隐藏钱包了解隐私和匿名性破坏了比特币功能。因此,它们提供了冷存储安全性,同时使用内部服务使您的比特币崩溃。他们目前的翻新费用为0.001 BTC。

有时,软件无法正常工作。如果Tor给您带来问题,那是有原因的。首先要做的一件事情是确保您使用的是最新版本的Tor客户端。当您打开Tor浏览器时,它将检查更新。如果有可用的更新,请安装它。

下一步,检查防火墙或路由器没有阻止Tor。您可能需要设置端口转发或创建防火墙例外。如果您仍在挣扎中,请考虑重新安装Tor软件。

Tor具有丰富的文档和非常活跃的社区。如果其他所有方法均失败,则可以通过[email protected]直接向其中一位开发人员发送电子邮件。请记住,Tor不是商业软件。因此,尽管有一个活跃而乐于助人的社区,但每个人都在免费工作,以保护隐私和匿名性。因此,他们可能需要一些时间才能回应(至少对他们而言)不重要的事情。另外,.onions subreddit有一些乐于助人的人。 TOR也是如此。

Tor对于像您和我这样的常规互联网用户而言,隐私和匿名性仍然极为重要。在过去几年中,Tor用户的数量已大大增加。各国政府和企业对侵入式监视实践的持续猜测和启示都使Tor网络膨胀。此外,对侵入式监视和对Tor的逐步使用的反应表明,该服务的用途远不止毒品交易和异议人士通讯。 Tor网络似乎将继续增长。

但这并不意味着Tor运转良好。出于与上述相同的原因,该服务是不断遭到攻击的接收者。有助于使Tor栩栩如生的机构(尤其是美国政府)也了解隐私的危险。尤其是,加密服务正处于一个切入点,全球许多国家的政府都在为加密服务寻求特殊的后门。锻炼一个人的后门永远不会留下这种天才就没天才了。

Indeed, in 2017, hacking group named The Shadow Brokers “liberated” a number of extremely powerful NSA hacking tools and previously unrealized zero-day exploits. They initially put their trove up for sale, asking for hundreds of millions of dollars worth of Bitcoin. Nobody stumped up the astronomical figure, so The Shadow Brokers did the next best thing: released the entire repository, for free.

Edward Snowden评论说:“绝密NSA工具泄漏表明它与完整的库相距甚远。"尽管如此,破坏仍然可以清楚地看到:遍布全球的WannaCryptor勒索软件是这些漏洞进入野外的直接结果。显而易见的是,Tor是在拆除压迫者将其拆除时保持话语开放所需的工具。

以目前的幌子,Tor将仍然是反对所有人的极其重要的喉舌。

图片来源:Tor Project / Wikimedia Commons

指南首次发布:2013年11月