2017年是勒索软件的一年。 2018年都是关于加密劫持的。 2019年正处于劫机之年。

比特币和门罗币等加密货币的价值急剧下降,这意味着网络犯罪分子正在向其他地方寻求欺诈性利润。还有比在提交之前就直接从产品订购表中窃取银行信息更好的地方。那就对了;他们没有闯入您的银行。攻击者会在数据到达更远的距离之前就将其举起。

这是您需要了解的有关Formjacking的信息。

什么是Formjacking?

Formjacking攻击是

根据《赛门铁克互联网安全威胁报告2019》(Symantec Internet Security Threat Report 2019),在2018年,每个每月有4,818个独特的网站被黑客劫持。这是网络犯罪分子直接从电子商务网站拦截银行信息的一种方式。去年,赛门铁克阻止了超过370万次劫机尝试。

此外,这些劫机尝试中有超过一百万次发生在2018年的最后两个月内-逼近11月的黑色星期五周末,并持续到整个12月圣诞节

-natmchugh(@natmchugh),2018年12月21日

那么,formjacking攻击是如何工作的?

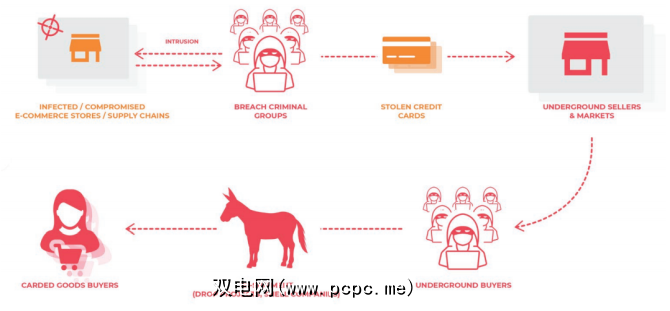

Formjacking涉及将恶意代码插入到电子商务提供商的网站。恶意代码会窃取付款信息,例如卡详细信息,姓名和其他在线购物时常用的个人信息。被盗的数据被发送到服务器以供重新使用或出售,受害者没有意识到他们的付款信息受到损害。

总而言之,这似乎很基本。离它还很远。一名黑客使用22行代码来修改在British Airways网站上运行的脚本。攻击者偷走了380,000张信用卡详细信息,在此过程中净赚1300万英镑。

诱人之处在于此。最近对英国航空,英国的TicketMaster,Newegg,家得宝和塔吉特(Target)进行的备受关注的攻击有一个共同点:formjacking。

谁是Formjacking攻击背后的人?

仅指出一个当许多独特的网站成为一次攻击(或至少是攻击方式)的受害者时,安全研究人员总是很难做到这一点。与其他最近的网络犯罪浪潮一样,没有单个犯罪者。取而代之的是,大多数劫机行为来自Magecart集团。

–对我的组织的重大攻击

–来自俄罗斯的大型犯罪分子企业

–高度复杂的攻击,我需要产品X

1 / n

-是吗? K ???? s ?? (@ydklijnsma)2019年3月6日

这个名称源于黑客组织用来将恶意代码注入易受攻击的电子商务站点的软件。确实会造成一些混乱,您经常会看到Magecart被用作描述黑客组织的单一实体。实际上,许多Magecart黑客组织使用不同的技术攻击不同的目标。

RiskIQ的威胁研究人员Yonathan Klijnsma跟踪了各个Magecart小组。在与风险情报公司Flashpoint联合发布的最新报告中,Klijnsma详细介绍了使用Magecart的六个不同的小组,这些小组在相同的绰号下进行操作以避免被发现。唯一组:

如您所见,这些组是遮蔽的并且使用不同的技术。此外,Magecart团体正在竞争创建一种有效的凭证窃取产品。目标是不同的,因为某些群体专门针对高价值回报。但大多数情况下,他们都在同一个游泳池里游泳。 (这六个不是唯一的Magecart组。)

RiskIQ研究论文将第4组标识为“高级"。在劫持表格的背景下,这意味着什么?

Group 4尝试融入它正在渗透的网站。第4组没有创建网络管理员或安全研究人员可能发现的其他意外Web流量,而是尝试生成“自然"流量。它通过注册“模仿广告提供者,分析提供者,受害人的域以及其他任何域"的域来做到这一点,从而帮助他们隐蔽起来。

第4组通常会定期更改其撇渣器的外观,以及如何出现其URL,数据渗透服务器等。还有更多内容。

第4组Formjacking分离器首先验证其运行所在的结帐URL。然后,与所有其他组不同,第4组撇渣器用自己的一种替换付款表,将撇取表直接提供给客户(请参阅:受害者)。替换该表格“可以标准化数据以进行提取",从而使其更易于重用或出售。

RiskIQ得出的结论是:“这些先进的方法与复杂的基础架构相结合,表明了银行恶意软件生态系统中可能存在的历史。 。 。但是他们将MO [Modus Operandi]转移到了卡片窃取上,因为它比银行欺诈容易得多。"

Formjacking Groups如何赚钱?

在大多数情况下,被盗的凭据在网上出售。有许多国际和俄语语言的论坛,上面长列有被盗的信用卡和其他银行信息。他们不是您想象中的那种非法,肮脏的网站。

一些最受欢迎的梳理网站以一种专业的服装来展示自己-完美的英语,完美的语法,客户服务;

Magecart小组也将其劫机软件包转售给其他可能的网络犯罪分子。 Flashpoint的分析师在俄罗斯黑客论坛上找到了针对定制的劫持式撇油器套件的广告。该工具包的价格从250美元到5,000美元不等,具体取决于复杂程度,并且厂商展示了独特的定价模型。

例如,一个厂商正在提供预算版的专业工具,这些工具被公认为是备受瞩目的Formjack攻击。

Formjacking小组还提供对受感染网站的访问,价格低至0.50美元起,具体取决于网站排名,托管和其他因素。相同的Flashpoint分析师在同一个黑客论坛上发现了约3000个被破坏的网站。

此外,在同一论坛上经营着“十几个卖方和数百个买方"。

Magecart劫持者使用JavaScript来利用客户付款表单。通常,使用基于浏览器的脚本阻止程序就足以阻止窃取您数据的formjacking攻击。

一旦在浏览器中添加了脚本阻止扩展之一,您将获得更多的防御Formjacking攻击的保护。 但这并不完美。

RiskIQ报告建议避免使用防护级别与主要站点不同的较小站点。对英国航空,Newegg和Ticketmaster的攻击表明建议并不完全合理。不过不要打折。一家流行的电子商务网站更可能托管Magecart劫持脚本。

另一个缓解措施是Malwarebytes Premium。 Malwarebytes Premium提供实时系统扫描和浏览器内保护。高级版可防止此类攻击。不确定要升级吗?以下是升级到Malwarebytes Premium的五个绝妙原因!

标签: Formjacking 在线安全性