无线安全非常重要。我们中的绝大多数人每天在某个时候将移动设备连接到路由器,无论是智能手机,平板电脑,笔记本电脑还是其他设备。此外,物联网设备使用Wi-Fi连接到互联网。

它们始终处于打开状态,始终在监听并且始终迫切需要额外的安全性。

这就是Wi -Fi加密进入。保护Wi-Fi连接有几种不同的方法。但是,您怎么知道哪种Wi-Fi安全标准是最好的呢?

Wi-Fi安全类型

最常见的Wi-Fi安全类型是WEP,WPA和WPA2。

有线等效保密(WEP) )是最古老,最不安全的Wi-Fi加密方法。令人震惊的是,WEP保护您的Wi-Fi连接多么糟糕。这就是为什么您不应该使用WEP Wi-Fi加密的原因。

此外,如果您使用的是仅支持WEP的旧路由器,则也应该对其进行升级,以确保安全性和更好的连接性。

Why is it bad? Crackers figured out how to break WEP encryption, and it is easily done using freely available tools. In 2005, the FBI gave a public demonstration using free tools to raise awareness. Almost anyone can do it. As such, the Wi-Fi Alliance officially retired the WEP Wi-Fi encryption standard in 2004.

现在,您应该使用的是WPA版本。

Wi-Fi保护访问(WPA)是不安全的WEP标准的演变。 WPA只是WPA2的垫脚石。

当WEP变得明显不安全时,Wi-Fi联盟开发了WPA,以在开发和引入WPA2之前为网络连接提供额外的安全保护。 WPA2的安全标准始终是期望的目标。

当前,绝大多数路由器和Wi-Fi连接都使用WPA2。至少他们应该这样做,因为即使存在加密标准漏洞,它仍然非常安全。

但是,Wi-Fi保护访问的最新升级WPA3即将到来。

WPA3包括一些用于现代无线安全性的重要升级,包括:

WPA3仍然没有进入消费路由器市场,尽管最初的时间表表明它将在末期推出。从2018年的WEP过渡到WPA,再到WPA2,花费了一些时间,因此目前无需担心。

此外,制造商必须发布带有补丁的向后兼容设备,这一过程

您可以详细了解WPA3 Wi-Fi加密。

WPA vs. WPA2 vs. WPA3

有3次Wi-Fi保护访问迭代。好吧,第三个不适合我们,但是它将很快到达您的路由器。但是,什么使它们彼此不同?为什么WPA3比WPA2更好?

WPA从一开始就注定要失败。尽管具有更强大的公钥加密功能,但使用256位WPA-PSK(预共享密钥),WPA仍然包含它从较旧的WEP标准继承的漏洞(两者均共享易受攻击的流加密标准RC4)。

漏洞集中在引入临时密钥完整性协议(TKIP)。

TKIP本身是向前迈出的一大步,因为它使用了每个数据包的密钥系统来保护每个密钥。设备之间发送的数据包。不幸的是,推出TKIP WPA必须考虑到旧的WEP设备。

新的TKIP WPA系统回收了受损WEP系统的某些方面,当然,这些漏洞最终还是出现在了新标准中。

WPA2于2006年正式取代WPA。WPA在短期内成为Wi-Fi加密的巅峰之作。

WPA2带来了又一堆安全性和加密升级,最值得注意的是,在消费者Wi-Fi网络中引入了高级加密标准(AES)。 AES比RC4强得多(因为RC4已经多次破解),并且是当前许多在线服务的安全标准。

WPA2还引入了带有块链接消息的反密码模式。身份验证代码协议(或CCMP,如果要更短的版本,则是它!)来替换现在容易受到攻击的TKIP。

TKIP仍然是WPA2标准的一部分,作为后备功能,并为仅WPA设备提供功能

有点有趣的KRACK攻击绝非易事。它是WPA2中发现的第一个漏洞。 密钥重新安装攻击(KRACK)是对WPA2协议的直接攻击,不幸的是破坏了使用WPA2的每个Wi-Fi连接。

本质上,KRACK破坏了WPA2的关键方面。四次握手,允许黑客在安全连接过程中拦截和操纵新加密密钥的创建。

Dan Price详细介绍了 KRACK攻击以及您的路由器是否不安全< / u>。

即使有KRACK攻击的可能性,也有人使用它来攻击您的家庭网络的可能性很小。

WPA3可以弥补这一不足,并提供更大的优势安全性,同时积极考虑经常缺乏的安全性做法,有时每个人都会感到内gui。例如,即使黑客在您连接到网络后破解了您的密码,WPA3-Personal也可以为用户提供加密。

此外,WPA3要求所有连接都使用受保护的管理框架(PMF)。 PMF本质上增强了隐私保护,并采用了附加的安全机制来保护数据。

WPA3仍保留了128位AES(这证明了其持久的安全性)。但是,对于WPA3-Enterprise连接,需要192位AES。 WPA3个人用户也可以选择使用超强192位AES。

以下视频更详细地探讨了WPA3的新功能。

什么是WPA2预共享密钥?

WPA2-PSK代表预共享密钥。 WPA2-PSK也称为个人模式,它适用于家庭和小型办公室网络。

您的无线路由器使用密钥对网络流量进行加密。对于WPA-Personal,此密钥是根据您在路由器上设置的Wi-Fi密码计算得出的。在设备可以连接到网络并了解加密之前,必须在其上输入密码。

WPA2-Personal加密在现实世界中的主要弱点是弱密码。正如许多人在他们的在线帐户中使用弱密码(例如“ password"和“ letmein")一样,许多人可能会使用弱密码来保护其无线网络。您必须使用强密码或唯一密码来保护您的网络,否则WPA2不能为您提供太多保护。

使用WPA3时,您将使用一种新的密钥交换协议,称为同时认证(SAE) 。 SAE,也称为Dragonfly密钥交换协议,是一种解决KRACK漏洞的更安全的密钥交换方法。

特别是,它通过提供“转发保密性"来抵抗脱机解密攻击。即使他们知道WPA3密码,转发保密也会阻止攻击者解密以前记录的Internet连接。

与此同时,WPA3 SAE使用对等连接建立交换并切断了

下面是使用开创性的Diffie-Hellman交换示例来说明“密钥交换"在加密中的含义的解释。

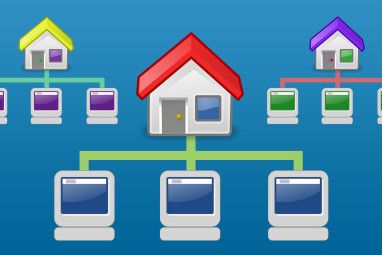

Wi-Fi轻松连接是一种新的连接标准,旨在“简化Wi-Fi设备的设置和配置。"

在此范围内,Wi-Fi轻松连接为添加到网络中的每台设备(包括那些“很少或没有用户界面,例如智能家居和物联网产品。"

例如,在家庭网络中,您可以将一台设备指定为中央配置点。中央配置点应该是富媒体设备,例如智能手机或平板电脑。

然后,该富媒体设备用于扫描QR码,然后依次运行由Wi-Fi设计的Wi-Fi轻松连接协议

-Wi-Fi联盟(@WiFiAlliance),2018年9月14日

扫描QR码(或输入特定于IoT设备的代码)后,连接设备与网络上其他设备具有相同的安全性和加密,即使无法直接配置也是如此。

Wi-Fi轻松连接与WPA3结合将大大提高IoT和智能设备的安全性

Wi-Fi安全很重要

即使在撰写本文时,WPA2仍然是最安全的Wi-Fi加密方法,即使考虑到KRACK漏洞。虽然KRACK无疑是一个问题,尤其是对于企业网络,但家庭用户不太可能受到这种攻击(当然,除非您是一个高价值的人)。

WEP非常容易破解。您不应将其用于任何目的。此外,如果您的设备只能使用WEP安全性,则应考虑更换它们以增强网络的安全性。了解如何检查Wi-Fi安全类型以确保您未使用WEP。

还请注意,WPA3不会神奇地出现并在一夜之间保护所有设备,这一点也很重要。 。在引入新的Wi-Fi加密标准与广泛采用之间始终有很长的一段时间。

采用率取决于制造商修补设备的速度以及路由器制造商为新路由器采用WPA3的速度。

当前,您应该集中精力保护现有网络,包括WPA2。一个很好的起点是查看路由器的安全性。有关一些基本信息,请参见我们的指南,以查找和更改Wi-Fi密码。