您经营个人博客吗?也许您正在持续的博客热潮中。如果您能写得很好,拍出漂亮的照片并吸引观众的注意,那么博客收入不菲。这也取决于您所写博客的内容。但是,无论您的每月浏览量为1000万还是仅10,您的博客仍可能是黑客的目标。

对某些博客平台进行黑客入侵相对容易,因此对于一些不道德的个人而言,博客是不值一提的成果。此外,针对最流行的博客平台(例如WordPress),有许多黑客方法。我将向您展示一些最常见的内容,以及黑客手册中的一个相对较新的内容。

Chrome字体社会工程学

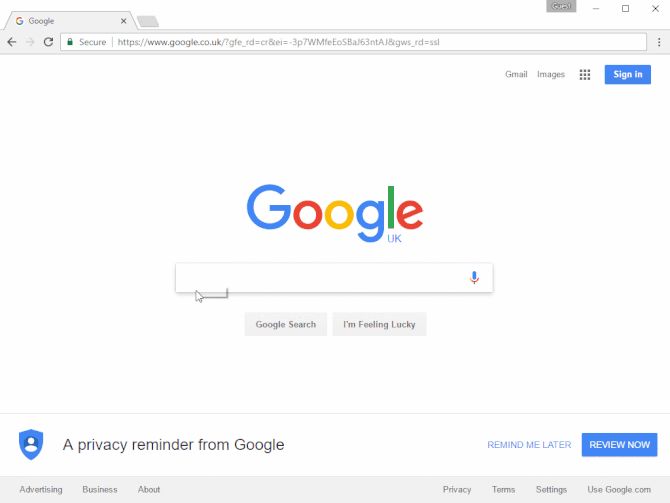

许多网站已经遭到入侵会改变文字的视觉外观。该攻击使用JavaScript更改了文本呈现,从而使它显示乱码的符号组合来代替网站内容。然后,会提示用户更新“ Chrome语言包"以解决此问题。

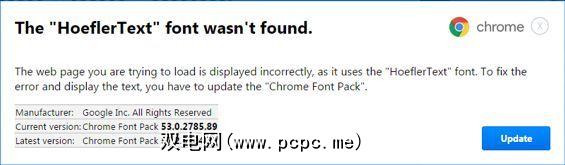

感染过程非常简单。如果潜在的受害者符合一组标准,包括目标国家和地区以及语言,以及User-Agent(确认为在Windows上运行的Chrome),则会将JavaScript插入页面。接下来,出现两个潜在的对话框之一,解释为“未找到'HoeflerText'字体",以及一个选项:更新。

对话框是精心构造的诱饵,但稍后我会详细说明。

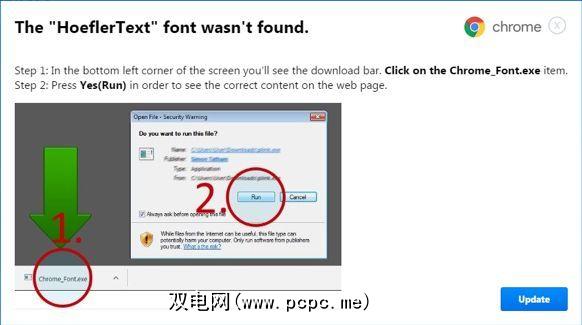

选择更新会自动下载受感染的文件。当然,如果用户不执行文件,则计算机不会受到感染。但是,脚本创建了一个伪造的问题,诱使用户与对话框进行交互。这是一种经典的社会工程手段,可以确保吸引大量用户。

自2016年12月安全专家@Kafeine得知受到感染的网站以来,这种攻击就一直受到关注。该网站正在将感染的有效负载交付给用户。 “下一代网络安全公司" ProofPoint分享了详细的拆卸和黑客攻击及潜在利用的分析。

-Kafeine(@kafeine)2017年1月17日

他们的分析详细介绍了针对多个国家的动态威胁生态系统。有效负载传递一种称为Fleercivet的广告欺诈恶意软件。广告欺诈恶意软件用于将用户重定向到网站,然后自动单击该网站上显示的广告。安装后,受感染的系统就会在后台开始自行浏览互联网。

社会工程学黑客的频率正在增加。此hack以其针对Chrome用户的针对性以及详细的诱饵而著称。

第一个对话框诱使用户“未找到'HoeflerText'字体。"引诱,一个框会添加假定的当前Chrome字体包的详细信息。当然,您的版本将显得过时,从而鼓励用户点击“更新"按钮。

第二个对话框诱使包含几乎相同的文本,但是使用不同的格式,包括使用图像“辅助"

威胁者发现,要保持盈利状态所需的系统数量感染起来更加困难。因此,他们转向了安全链中最薄弱的环节:人类。

其他黑客可用

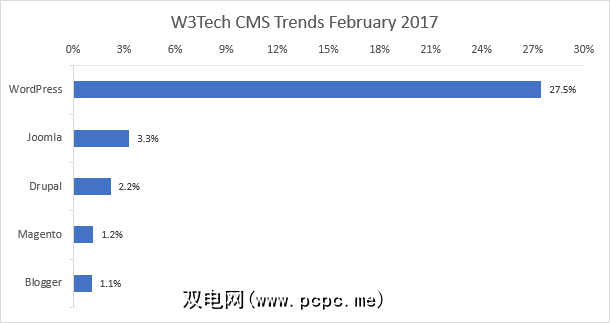

有数十亿个网站。在2017年2月,WordPress支持了约27.5%的网络。 Joomla,Drupal,Magento和Blogger相结合,可进一步推动8.9%的业务增长。这些内容管理系统支持的站点数量之多,使其成为一个巨大的目标。 (如果将Web上的站点总数四舍五入,则有3.64亿个站点由上述CMS之一提供支持。这完全是简单的做法。)

类似地,站点数由非熟练和业余网站管理员管理的操作,为熟练的黑客提供了简单的目标。就是说,许多专业网站同样容易受到攻击。

您的博客是否在某个时候被黑了?造成这种情况的常见原因有几个。

“ ElTest"正逐渐流行吗?

老实说,谁知道? Chrome字体替换黑客已直接链接到“ ElTest"感染链。感染链通常与勒索软件和漏洞利用工具包联系在一起,自2014年以来一直活跃。该链没有明确的路径,只能找到易受攻击的站点并暴露其用户。

-Christopher Lowson(@ LowsonWebmin),2017年1月30日

牢记这一点,始终值得考虑您的站点安全,我们必须认真承担网络安全的责任。

请帮助您经历过博客或网站黑客攻击?您的网站出了什么事?您是否有足够的安全性,或者您是否在其他地方受到威胁?请在下面告诉我们您的经验!