2012年,LinkedIn被一个未知的俄罗斯实体所黑客入侵,并且有600万用户凭证在线泄漏。四年后,事实证明,这次黑客袭击比我们最初预期的要严重得多。在Vice的母板发布的一份报告中,一个名叫Peace的黑客已经在Dark网站上以1.200亿美元的比特币价格出售了1.17亿个LinkedIn凭据。

尽管这一事件一直是LinkedIn的头疼问题,但不可避免地更糟糕的是,成千上万的数据在线泄漏的用户。 Kevin Shabazi帮助我理解了这一点;

了解LinkedIn泄漏:这到底有多严重?

Sitting down with Kevin, the first thing he did was emphasize the enormity of this leak. “If the figure of 117 million leaked credentials seems to look gigantic, you need to regroup yourself. In the first quarter of 2012, LinkedIn had a total of 161 million members. This means that hackers at the time did not just take 117 million records.”

“实际上,他们夺走了高达73%的

这些数字说明了一切。如果仅根据泄漏的记录来衡量数据,则可以将其与其他知名黑客进行比较,例如2011年的PlayStation Network泄漏或去年的Ashley Madison泄漏。凯文急于强调,这种骇客行为本质上是与众不同的。因为虽然PSN黑客行为纯粹是为了获取信用卡信息,而Ashley Madison黑客行为纯粹是给公司及其用户带来尴尬,但LinkedIn黑客" 却使以企业为中心的社交网络陷入了不信任之中"。这可能导致人们质疑他们在网站上的互动的完整性。对于LinkedIn而言,这可能是致命的。

尤其是当数据转储的内容引起对该公司安全策略的严重质疑时。最初的转储包含用户凭据,但根据Kevin的说法,用户凭据未正确加密。

“ LinkedIn应该为每个密码加上一个哈希和盐,其中要添加一些随机字符。这种动态变化会在密码中添加一个时间元素,如果密码被盗,用户将有足够的时间来更改它。"

我想知道为什么攻击者要等长达四年才能泄露给他人。黑暗的网络。凯文(Kevin)承认,攻击者在出售它时表现出极大的耐心,但这很可能是因为他们正在试验它。 “您应该假设他们在开发数学概率的同时进行编码,以研究和理解用户趋势,行为以及最终的密码行为。想象一下,如果您提交1.17亿条实际输入来创建曲线并研究现象,那么准确性级别!"

Kevin还说,泄露的凭据很可能被用来破坏其他服务,例如Facebook和电子邮件

可以理解的是,凯文(Kevin)对LinkedIn对泄漏的回应非常批评。他将其描述为“完全不够"。他最大的抱怨是,公司没有在发生问题时提醒用户注意后膛的规模。他说,透明度很重要。

他还对以下事实感到遗憾:LinkedIn并没有采取任何实际步骤来保护用户(当泄漏发生时)。 “如果LinkedIn当时采取了纠正措施,强行更改了密码,然后与用户一起对他们进行了安全性最佳实践教育,那将是可以的。"凯文(Kevin)表示,如果LinkedIn以此泄漏为契机来教育其用户有关需要创建不可回收且每90天更新一次的强密码的需求,那么今天的数据转储价值将更低。

Kevin不建议用户进入Dark网站查看自己是否在转储中。他说,实际上,用户根本没有理由确认他们是否受到影响。凯文认为,所有用户都应该采取果断措施来保护自己。

值得补充的是,LinkedIn漏洞几乎肯定会找到特洛伊·亨特(Troy Hunt)的《我有钱了》的地方。用户可以安全地检查其状态。

那么,您应该怎么办?他说,首先,用户应在所有连接的设备上注销其LinkedIn帐户,然后在一台设备上更改其密码。使其坚固。他建议人们使用随机密码生成器来生成自己的密码。

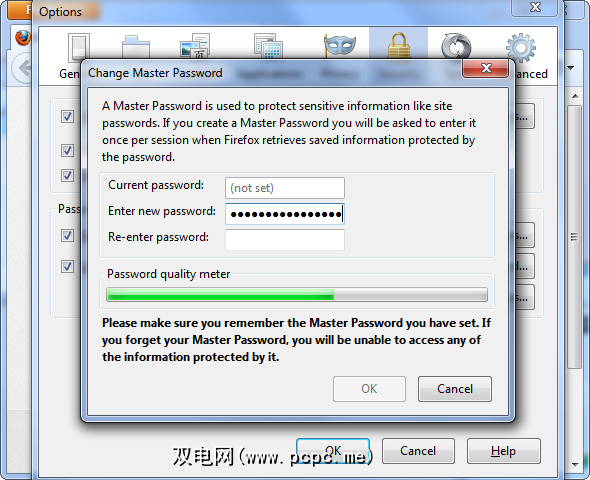

诚然,这些密码长而笨拙,难以让人记住。他说,如果您使用密码管理器,这不是问题。 “有很多免费且信誉良好的工具,包括LogMeOnce。"

他强调选择正确的密码管理器很重要。 “选择一个使用'注入'的密码管理器,将密码插入正确的字段中,而不是简单地从剪贴板中复制和粘贴。这样可以帮助您避免通过键盘记录程序进行黑客攻击。"

Kevin还强调了在密码管理器上使用强主密码的重要性。

“选择一个更重要的主密码"超过12个字符。这是通往你王国的钥匙。使用一个短语来记住,例如“ $ _I Love BaseBall $"。大约需要9亿5千万年才能被破解。"

人们还应该遵守安全最佳实践。这包括使用两因素身份验证。 “双重身份验证(2FA)是一种安全方法,要求用户提供两层或两层身份验证。这意味着您将通过两层防御来保护您的凭据-您“知道"(一个密码)和您“拥有"(一个一次性令牌)"。

最后,凯文建议LinkedIn用户会通知黑客网络中的所有人该黑客行为,以便他们也可以采取保护措施。

持续的头痛

LinkedIn数据库中超过一亿条记录的泄漏对于一家声誉受到其他备受关注的安全丑闻影响的公司而言,这是一个持续存在的问题。接下来会发生什么事,这是每个人的猜测。

如果我们使用PSN和Ashley Madison黑客作为路线图,我们可以预期与原始黑客无关的网络犯罪分子会利用泄漏的数据,并利用它来勒索受影响的用户。我们还可以期望LinkedIn向他们的用户道歉,并为他们提供一些东西-也许是现金,或者更可能是高级帐户信用-作为抵制的象征。无论哪种方式,用户都必须为最坏的情况做好准备,并采取积极措施保护自己。

图片来源:Sarah Joy via Flickr