Dirty COW于2016年末发现,是一种计算机安全漏洞,会影响所有基于Linux的系统。令人惊讶的是,此内核级漏洞自2007年以来就存在于Linux内核中,但直到2016年才被发现和利用。

今天,我们将看到此漏洞的确切含义,系统和缺陷。影响,以及如何保护自己。

什么是肮脏的牛漏洞?

肮脏的COW漏洞是一种特权升级利用,这实际上意味着可以利用它来获取在任何基于Linux的系统上的root用户访问权限。尽管安全专家声称这种漏洞利用并不少见,但其易于利用的性质以及已经存在超过11年的事实令人担忧。

事实上,Linus Torvalds承认他在2007年就发现了它,但没有将其视为“理论漏洞"。

Dirty COW的名称来自内核内存管理系统中的写时复制(COW)机制。恶意程序可能会设置争用条件,以将文件的只读映射转换为可写映射。因此,特权不足的用户可以利用此漏洞来提高他们在系统上的特权。

通过获得root特权,恶意程序可以不受限制地访问系统。从那里开始,它可以修改系统文件,部署键盘记录程序,访问存储在设备上的个人数据等。

受影响的系统是什么?

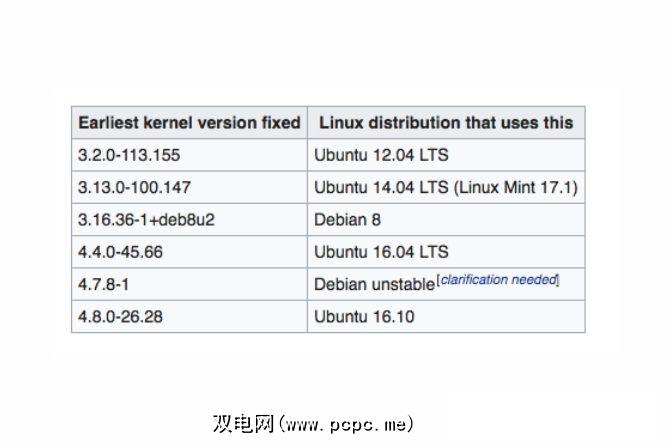

Dirty COW漏洞会影响所有版本的自2007年发布的2.6.22版以来的Linux内核。据Wikipedia称,该漏洞已在4.8.3、4.7.9、4.4.26和更高版本的内核中进行了修补。最初于2016年发布了一个补丁,但并未完全解决该问题,因此随后的补丁于2017年11月发布。

要检查您当前的内核版本号,可以在您基于Linux的系统:

uname - r主要的Linux发行版(如Ubuntu,Debian和ArchLinux)都已发布了相应的修复程序。因此,如果尚未安装,请确保更新您的Linux内核。

由于现在已对大多数系统进行了修补,因此可以减轻风险,对吗?好吧,不完全是。

虽然大多数主流系统都已打过补丁,但还有其他几款基于Linux的嵌入式设备仍然容易受到攻击。这些嵌入式设备中的大多数,尤其是廉价的嵌入式设备,从未收到制造商的更新。不幸的是,您对此无能为力。

因此,从信誉良好的来源购买可提供可靠售后支持的物联网(IoT)设备非常重要。

由于Android基于Linux内核,因此大多数Android设备也将受到影响。

Dirty COW如何影响Android设备

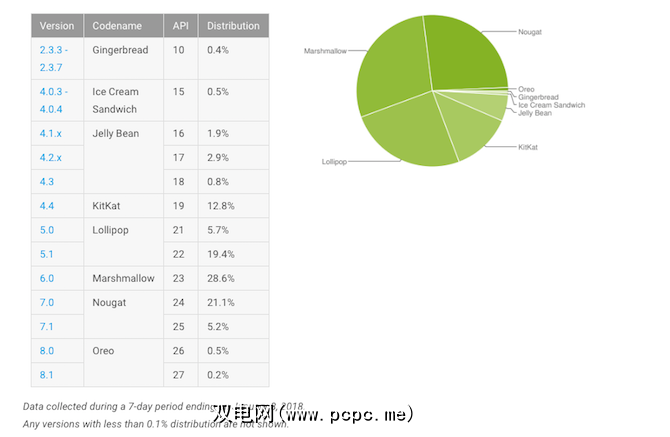

ZNIU是第一个基于Dirty的Android恶意软件COW漏洞。它可用于生根至Android 7.0牛轧糖之前的所有Android设备。虽然该漏洞本身会影响所有版本的Android,但ZNIU会特别影响具有ARM / X86 64位体系结构的Android设备。

根据趋势科技的报告,在该漏洞中发现了300,000多个带有ZNIU的恶意应用。截至2017年9月为野生。中国,印度,日本等50个国家/地区的用户都受到了它的影响。这些应用大多数都伪装成成人应用和游戏。

ZNIU Android恶意软件的工作方式

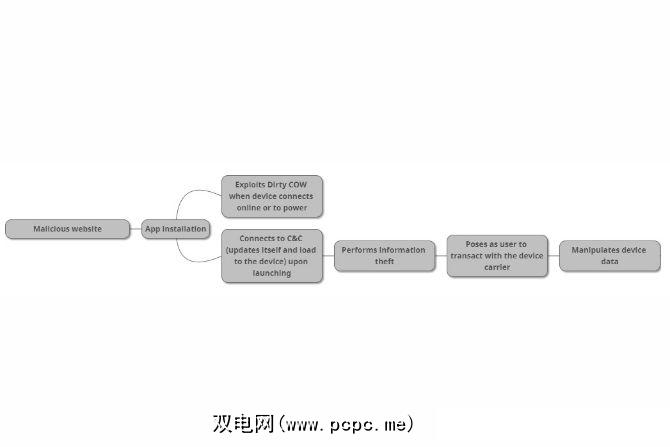

受ZNIU影响的应用通常在恶意网站上以软色情形式出现,其中用户被诱骗下载它。由于Android可以轻松地侧重加载应用程序,因此许多新手用户都会陷入该陷阱并下载它。

受感染的应用程序启动后,便会与其命令和控制(C&C)服务器进行通信。然后,它利用Dirty COW漏洞为其自身授予超级用户权限。尽管无法远程利用此漏洞,但恶意应用仍可以植入后门并在将来执行远程控制攻击。

该应用获得根访问权限后,它将收集运营商信息并将其发送回其服务器。 。然后,它通过基于SMS的支付服务与运营商进行交易。然后,它通过运营商的付款服务收款。趋势科技的研究人员声称,这些付款是针对一家位于中国的虚拟公司。

如果目标公司位于中国境外,那么它将无法与运营商进行这些微交易,

关于该恶意软件的一件有趣的事是,它执行微交易,每月大约3美元,这样就不会引起人们的注意。交易完成后删除所有消息也很聪明,因此很难检测到。

如何保护自己免受ZNIU攻击

Google快速解决了该问题并发布了该消息在2016年12月发布的补丁可解决此问题。但是,此修补程序适用于运行Android 4.4 KitKat或更高版本的设备。

截至2018年1月,大约6%的设备仍在运行4.4 KitKat以下的Android版本。

听起来可能并不多,但这仍然使相当多的人处于危险之中。

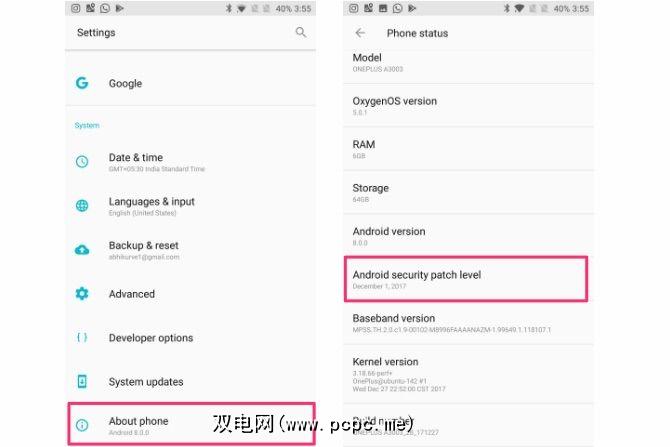

如果您的设备运行的是Android 4.4 KitKat及更高版本,请确保已安装最新的安全补丁。要进行检查,请打开设置>关于手机。滚动到底部,然后检查 Android安全补丁程序级别。

如果已安装的安全补丁程序比2016年12月更新,则应保护您免受此漏洞的侵害。

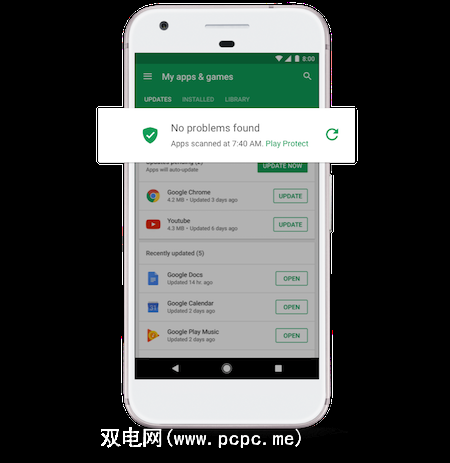

Google还确认Google Play Protect可以扫描受影响的应用程序并帮助您确保安全。但是请记住,Google Play保护要求您的设备经过认证才能正确使用Google应用。制造商只有在通过兼容性测试后才能包含专有应用,例如Google Play Protect。好消息是,大多数主要制造商都通过了Google认证。因此,除非您拥有真正便宜的仿冒版Android设备,否则不必担心。

虽然有Android防病毒应用程序,但在这种情况下,它们肯定没什么用。

作为最后的预防措施,在安装来自未知来源的应用程序时应谨记。 Android 8.0 Oreo使得从未知来源安装应用程序的安全性提高了一些,但您仍应谨慎行事。

保持安全性:关键要点

Dirty COW漏洞已不是秘密影响大量系统。值得庆幸的是,公司迅速采取行动来控制局势。大多数基于Linux的系统(如Ubuntu,Debian和Arch-Linux)已得到修补。 Google已经部署了Play Protect来扫描Android上受影响的应用。

不幸的是,相当多的运行带有受影响Linux内核的嵌入式系统的用户可能永远不会收到安全更新,从而使他们面临风险。销售廉价仿冒品Android设备的制造商未经Google认证,因此使他们的购买者处于风险之中。这样的买家不会收到安全更新,更不用说Android版本更新了。

因此,跳过从此类制造商那里购买设备非常重要。如果您碰巧拥有一个,那么该是立即忽略它的时候了。以下是一些最好的Android手机。

您的Linux系统是否曾受到Dirty COW漏洞或ZNIU恶意软件的影响?您是否立即安装安全更新?在下面的评论中与我们分享您的想法。

标签: Android Linux 在线安全性 智能手机安全性