您的PC上装有防病毒软件,反恶意软件扫描仪,用于拾取蠕虫和其他活动入侵的实时扫描仪以及防火墙。您的计算机及其数据是安全的…对吗?

正如我们最近所看到的那样,拥有安全的PC设置只是确保数据安全的一部分。连接到不安全的路由器,您所有的辛苦工作都白费了。通过欺骗电信提供商的电子邮件,请求目标单击链接并将其发送到带有隐藏代码的页面来黑客攻击路由器,

“…执行所谓的跨站点请求伪造攻击UT Starcom和TP-Link这两种类型的路由器中的已知漏洞。然后,恶意页面将调用隐藏的嵌入式框架(也称为“ iframe"),这些框架尝试使用内置在这些设备中的已知默认凭据列表登录到受害者路由器的管理页面。"

成功的攻击将重写路由器的DNS设置,将受害者发送到欺骗版本的收获登录名的网站。

在其家庭网络上安装新路由器的任何人都需要花时间清除所有默认用户名和密码,并用自己的(最好是安全且令人难忘的)密码/密码字符串进行替换,然后定期进行更改。

NAT-PMP漏洞

2014年底,马特·休斯(Matt Hughes)报告说,NAT-PMP漏洞影响了大约120万个路由器,美国安全公司Rapid7发现,“ [2.5%的路由器]容易受到攻击者拦截内部流量的攻击,88%的攻击者可以拦截出站流量的攻击,88% %拒绝服务攻击

While the NAT gateway on routers should not accept internal data that is not destined to an internal address, devices that have incorrectly configured firmware unwittingly allow external computers to create rules, potentially leading to data leaks and identity theft.

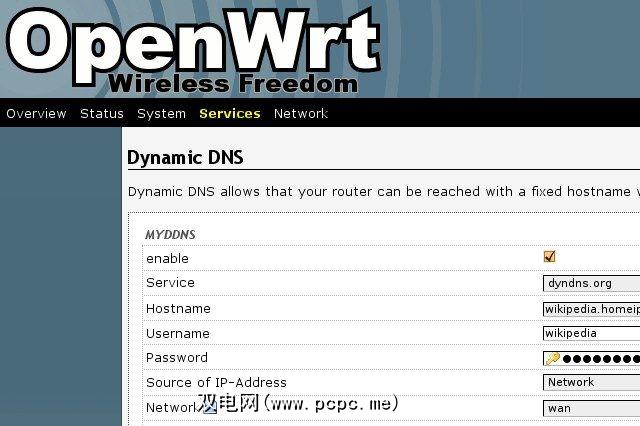

解决此问题需要路由器制造商发布补丁。或者,您可以安装安全的开源固件,例如DD-WRT或Open-WRT。

您的WPA路由器是否如您所想的安全?

任何使用WPA进行安全保护的人他们的路由器认为输入密码(并定期更改)就可以安全地连接到Internet。

大多数现代Wi-Fi路由器都采用绕过WPA的WPS技术,并且使得通过按钮或8位PIN码连接到路由器变得更加容易。

很容易带来漏洞。据James Bruce报道,由于连接牢固且路由器容易受到攻击,因此WPS PIN可以在短短2个小时内被强行强制使用,获得此PIN将向攻击者显示WPA密码。

在某些路由器上禁用WPS PIN是一个选项,但这并不总是如其所愿,而是禁用用户定义的PIN而不是默认选项。不太理想。在这种情况下,最好的解决方案是禁用路由器上的无线网络,然后等待ISP或路由器制造商的更新(请查看其网站)。

您的ISP是否应承担责任?

在2015年早些时候,我们了解到Pirelli路由器的特定型号已交付给客户,该bug易于利用您的老太婆就能做到。

如我所报道:

“所有您需要做的就是输入路由器的面向网络的IP地址,在其后缀wifisetup.html(例如1.2.3.4/wifisetup.html之类的东西),然后您就可以开始使用路由器配置了。然后,专业的黑客将能够开始建立进入网络的路由,开始嗅探Internet流量,甚至可能攻击没有安装防火墙的计算机。"

So far, this problem has been limited to that single Pirelli P.DGA4001N model, but it raises worrying questions about just how routers are being configured by the manufacturers.

您是否在路由器的默认设置上遇到问题?也许您受到此处强调的一个或多个问题的影响。路由器制造商和ISP应该采取什么措施缓解这些问题?在评论中告诉我们您的想法。

图片来源:Asim18, Moxfyre