一般来说,恶意软件被称为“恶意软件"。如果您想全面理解恶意软件,则可以使用恶意软件。好消息是,您的防病毒程序并不在乎恶意软件的名称-防病毒程序还会删除蠕虫,特洛伊木马和其他类型的恶意软件。

病毒感染其他文件

计算机病毒感染其他文件,类似于生物病毒感染活细胞的方式。通过运行已感染的文件执行病毒时,该病毒会感染系统上的其他文件。在大多数情况下,它会将其自身添加到系统上现有的.exe文件中,因此它将在运行时运行。

某些类型的病毒也会感染其他类型的文件,例如Word或Excel中的宏文件。当受感染的文件传输到另一个系统时,病毒会传播。这可能是通过电子邮件附件,可移动存储设备或网络文件共享发生的。

病毒也对系统造成了严重破坏。在某些情况下,他们可能会完全用自己替换现有程序文件,而不仅仅是将自己添加到现有程序中。他们可能会删除文件并宣布其存在。病毒还会占用系统内存并导致崩溃。

由于病毒的传播方式,它们很危险。当合法文件在系统之间移动时,病毒就会随之而来。

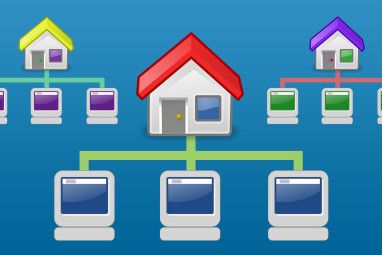

蠕虫复制自身

蠕虫是一个独立的程序,不需要用户干预即可传播。蠕虫不会感染现有文件,而是传播自己的副本。

某些蠕虫(例如臭名昭著的Mydoom蠕虫)会通过电子邮件将自身的副本发送到计算机通讯簿中的每个地址。一些最危险和传播速度最快的蠕虫,例如Blaster和Sasser蠕虫,会利用网络服务中的漏洞。它们不通过电子邮件发送文件,而是通过网络传播,并感染没有运行防火墙的未打补丁的系统。

遍布网络的蠕虫会产生大量流量,从而降低网络速度。一旦蠕虫进入您的系统,它就可以执行与病毒相同的恶意操作。

特洛伊木马在等待中

特洛伊木马以神话中的特洛伊木马命名。为了征服特洛伊市,希腊人建造了一匹木马,并将其作为礼物送给特洛伊木马。特洛伊人把礼物送进了他们的城市。那天晚上晚些时候,希腊士兵从空心木马的内部涌出,打开了城门–您可以想象随后发生的事情。

特洛伊木马就是这种东西。特洛伊木马伪装成有用的软件,例如合法程序或对合法程序的非法破解。木马程序不是行为良好的软件,而是在您的系统上打开后门。

木马程序的作者可以使用该后门使您的系统成为僵尸网络的一部分,并通过Internet连接执行非法活动。可以追溯到您,将其他恶意软件程序下载到您的系统上,或者执行他们想要的其他任何操作。

木马程序不会试图以任何方式传播自己。木马必须由用户手动执行。

其他威胁

这些不是唯一的恶意软件类型。以下是一些其他常见的间谍软件:

保持操作系统和其他软件为最新,并运行防病毒程序以保护自己免受这些危险。

您是否还想了解有关病毒,蠕虫,特洛伊木马或其他类型的恶意软件的其他信息?留下您的评论,我们将回答您的任何问题。

图片来源:受感染的计算机(通过Shutterstock),噬菌体(通过Shutterstock),蠕虫在电子邮件中(通过Shutterstock),特洛伊木马(来自Trojan Horse)(来自Alaskan Dude),通过Shutterstock从笔记本电脑中退出

![蠕虫,特洛伊木马和病毒之间有什么区别? [MakeUseOf说明]](https://static.pcpc.me/cover/2012/03/viruses-intro.jpg)